Raport Cyberbezpieczeństwo. Jak chronić firmę przed cyberatakami

z miesięcznika „My Company Polska”, wydanie 5/2022 (80)

Zyskaj dostęp do bazy artykułów z „My Company Polska” Zamów teraz!

Budzisz się rano i nie możesz zalogować się na swoją skrzynkę pocztową. Wchodzisz na stronę internetową swojej firmy – nie działa. Dzwoni telefon: „Szefie, mamy problem”.

To nie jest wizja, z którą muszą mierzyć się tylko szefowie największych firm na świecie. Bo liczba ataków rośnie – i to bardzo szybko. Oto kilka przerażających liczb. Codziennie powstaje nawet 300 tys. nowych programów typu malware, czyli narzędzi do uzyskiwania dostępów do komputerów. W dodatku liczba samych ataków w 2021 r. wzrosła o kilkadziesiąt procent w porównaniu do poprzedniego roku. Z większością radzą sobie np. antywirusy i firewalle, ale nawet i one nie pomogą, jeśli złośliwe oprogramowanie dostaje się do komputerów przez zaniedbanie użytkowników.

Nie tylko strata systemów

Według Instytutu Ponemon i firmy IBM w 2021 r. przeciętny koszt złamania zabezpieczeń w firmach wzrósł z 3,86 mln dol. do 4,24 mln dol. To najwyższy poziom od początku 17-letniego badania. Co więcej, znacząco wzrósł czas od dokonania złamania do jego wykrycia. Średnio to aż 287 dni! W przypadku firm pracujących zdalnie ten czas wynosi 316 dni.

Dlaczego tak długo? Bo ataki na firmy nie muszą tylko opierać się na wyłączeniu serwerów czy kradzieży pieniędzy z kont. Równie problematyczne są ataki polegające na kradzieży danych – czy to np. użytkowników, czy też tajemnic firmowych. Takie informacje rozprzestrzeniają się następnie w sieci, np. na stronach służących do sprzedaży wykradzionych danych znajdujących się w dark necie. A chętnych nie brakuje. Konkurencja, wywiadownie gospodarcze, ale także przestępcy, którzy próbują np. wykorzystać pozyskane dane do kolejnych wyłudzeń.

Jak uzyskuje się takie dane? Głównie przez słabość „elementu ludzkiego”. Według Cisco aż 90 proc. wszystkich włamań to „phishing”, czyli metoda oszustwa polegająca na podaniu się za inną osobę lub firmę. Zdecydowana większość z nich to ataki zautomatyzowane. Przykładowo jedna z firm traci dostęp do bazy klientów (i nie jest tego świadoma). Przestępcy przygotowują sztuczny mail, podając się za oryginalną firmę, i proszą o np. dopłatę pieniędzy za usługę albo o zresetowanie hasła. Problem gotowy, zwłaszcza jeśli używamy jednego hasła do kilku miejsc (zwłaszcza do bankowości) lub też spróbujemy zalogować się przez „podstawioną” stronę internetową jednego z banków. Dlatego tak groźne są ataki typu spear phishing, czyli dobranie celu do potrzeb przestępców. Przykład? Mail wysłany do księgowej przez szefa (przy czym wiadomość jest wysłana z nieprawdziwego adresu) z prośbą o przelanie określonej kwoty na określone konto.

Tego typu ataki stają się coraz popularniejsze – ich liczba rośnie kilkukrotnie co roku.

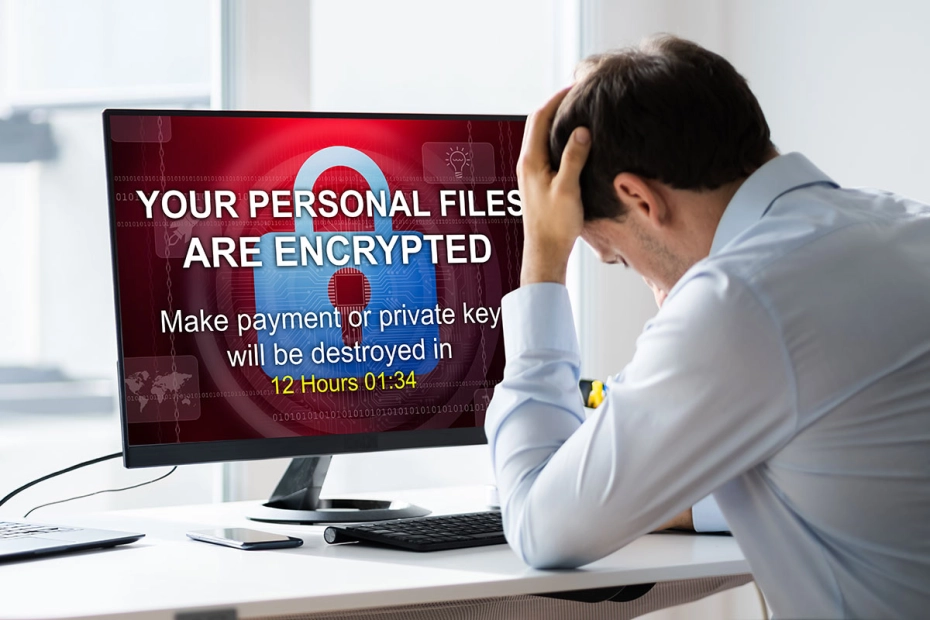

Innym problemem są ataki typu ransomware, czyli zablokowanie dostępu do komputera lub oprogramowania. Według amerykańskich firm zajmujących się bezpieczeństwem w 2021 r. przeciętna firma została zaatakowana w taki sposób ponad tysiąc razy! W porównaniu do poprzedniego roku na całym świecie dokonano o 50 proc. więcej tego typu ataków, przy czym państwa rozwinięte jak Wielka Brytania i USA odnotowały ponad 100-proc. wzrost.

W efekcie firmy tracą dostęp do sprzętu i mają do wyboru albo jego utratę, albo zapłacenie okupu. Przeciętnie taki okup wynosi 170 tys. dol., przy czym cały koszt uporania się z atakiem wynosi prawie 2 mln dol.! To koszt przestojów w firmie, postawienia na nowo systemów, ale także potencjalnie brak odzyskania dostępu do sprzętu mimo zapłacenia okupu. Co miesiąc amerykańskie firmy wydają ponad 100 mln dol. na okup.

Eksperci w cenie

Teoretycznie najprostszą metodą obrony jest zatrudnienie ekspertów, którzy specjalizują się w obronie przed atakami cybernetycznymi. Jest jednak problem. Według firmy Just Join IT na świecie brakuje aż 3,5 mln specjalistów zajmujących się tym tematem. W Polsce obecnie takich wakatów jest 17,5 tys. Jest jeszcze inna, niepokojąca tendencja. W pierwszym kwartale br. liczba ogłoszeń związanych z poszukiwaniem tego typu specjalistów wzrosła w naszym kraju o 50 proc. w porównaniu do tego samego okresu roku ubiegłego.

Po pierwsze, przyczyną jest wojna w Ukrainie. Drugi to ciągły wzrost liczby ataków na firmy. Brak specjalistów oznacza jednak, że eksperci mocno się cenią, a poza tym dość łatwo trafić na kogoś, kto nie ma wystarczających kompetencji do zabezpieczenia firmy. Średnie wynagrodzenie eksperta od cyberbezpieczeństwa to według Just Join IT 15 tys. zł. Najlepsi „kasują” nawet 50 tys. zł brutto miesięcznie! Jednak zatrudnienie najlepszych ekspertów na rynku wciąż nie gwarantuje bezpieczeństwa.

Co więc mogą zrobić mniejsze firmy?

Po pierwsze, oprogramowanie

Antywirusy i inne systemy bezpieczeństwa to podstawa. Zabezpieczone muszą być nie tylko komputery, ale także serwery. Posiadanie tego typu narzędzi to jedna sprawa, ich ciągła aktualizacja to inny, ważny aspekt. Jak wynika z raportu „O stanie sektora małych i średnich przedsiębiorstw w Polsce 2021” PARP, 95 proc. firm w Polsce posiadało środki bezpieczeństwa teleinformatycznego.

Co wynika z bardziej szczegółowych badań? Tylko 83 proc. firm na bieżąco aktualizuje oprogramowanie komputerowe. Kopie zapasowe danych i przesyłanie je do innych lokalizacji stosuje tylko 61 proc. firm. Silnych haseł od pracowników wymaga 8 proc. przedsiębiorstw, a uwierzytelniania metodami biometrycznymi nieco ponad 7 proc. Tylko 28 proc. firm wykonało w 2020 r. audyt bezpieczeństwa systemu informatycznego.

Tu wychodzi cały problem z cyberbezpieczeństwem. Zastosowanie wszystkich powyższych metod nie jest bowiem ani trudne, ani kosztowne, a znacząco polepsza poziom bezpieczeństwa. Aktualne oprogramowanie sprawia, że istnieje mniej luk, z których mogą skorzystać przestępcy w celu dostania się do naszych systemów. Jeśli jednak do tego dojdzie i zostaną zablokowane komputery służbowe, to gdy mamy robione regularne kopie zapasowe ich zawartości (i kopie te są przechowywane w miejscu, do którego nie ma dostępu z sieci), straty będą liczone do wysokości wartości sprzętu i potencjalnie krótkotrwałego przestoju. Silne hasła albo uwierzytelnianie dwuskładnikowe utrudnia próby ataków celowych w naszą firmę.

Po drugie, świadomość

Nic nie da posiadanie odpowiednich zabezpieczeń, jeśli ktoś kliknie w link od nigeryjskiego księcia, który chce podzielić się swoim majątkiem. Budowa świadomości zagrożenia u pracowników to podstawa, szczególnie dziś, kiedy firmy mogą borykać się ze zwiększoną skalą cyberataków ze strony Rosji. Z jakich materiałów można korzystać? Zacznijmy od tego tekstu, ale w internecie bezproblemowo znajdziemy znacznie więcej informacji o podstawowych zasadach „BHP” obejmujących temat cyberbezpieczeństwa. Warto przygotować taki pakiet dla wszystkich nowych pracowników – i m.in. w ten sposób budować zbiorowe, dobre praktyki w firmie. Dla firm, które w większym stopniu wymagają zapewnienia bezpieczeństwa, można zorganizować kursy, szkolenia lub warsztaty ze strony ekspertów.

Po trzecie, konkretne zasady

Pracownik dostał podejrzany mail. Co z nim zrobi? Do kogo go skieruje? W firmie muszą istnieć konkretne zasady postępowania w różnych sytuacjach. Dlatego warto, by wśród osób zajmujących się IT wyznaczyć tego, kto będzie zajmował się tematami bezpieczeństwa. Oczywiście, jeśli nie stać nas na zatrudnienie konkretnego eksperta z rynku. Taką osobę można także wysłać na dodatkowe szkolenie.

Dobre praktyki i zasady są szczególnie ważne przy zaawansowanych próbach ataków phishingowych. Wystarczy przyjąć zasadę, by w wypadku wykonywania przelewów o wartości przekraczającej konkretną kwotę (np. 10 tys. zł) potwierdzenie ze strony kierownictwa musiało być wykonane za pomocą telefonu, wiadomości SMS lub osobiście, a nie tylko przy wykorzystaniu maila. Przestępcy wykorzystują również takie momenty jak urlopy osób decyzyjnych (wystarczy uzyskać informację od autorespondera), by wtedy uderzać. Na taką okazję również przygotowujemy konkretne zasady, np. wyznaczamy osobę odpowiedzialną za autoryzację przelewów na dany moment. Takie potwierdzenia można wdrożyć także w firmach zajmujących się wysyłką towarów. Jak wynika z naszych rozmów z przedsiębiorcami, pojawiają się ataki polegające na zmianie miejsca docelowego przesyłek. W takim przypadku znów ratunkiem jest kontakt z kontrahentem w celu potwierdzenia – oczywiście nie mailowy, ale telefoniczny.

Zasady dotyczą również audytów bezpieczeństwa, ale także aktualizacji oprogramowania. To ważne szczególnie przy pracy zdalnej. Możemy przyjąć zasadę, że raz na jakiś czas dany komputer przechodzi skanowanie – albo na terenie firmy (wtedy pracownik przyjeżdża do biura), albo zdalnie – przy wykorzystaniu zewnętrznych narzędzi do łączenia się ze sprzętem.

Po czwarte, miej wszystko w pogotowiu

Niezależnie od środków, jakie podejmiesz, musisz liczyć się z tym, że w końcu padniesz ofiarą skutecznego cyberataku. Co wówczas możesz zrobić? Wszystko zależy od jego typu. Jeśli dojdzie do utraty danych, musisz przygotować procedurę poinformowania GIODO, ale także i klientów. Przyda ci się na pewno pomoc prawnika. Warto już wcześniej zdobyć kontakt do kancelarii, która wspiera firmy w takich sprawach, bo tu każda godzina ma znaczenie.

Jeśli spotkasz się z atakiem typu ransomware, czyli zablokowania komputerów, musisz szybko podjąć decyzję – płacisz czy nie. Gdy masz zabezpieczone dane i tracąc dostęp do jednego komputera, problem nie jest duży. Jeśli jednak tracisz dostęp do całego sprzętu w firmie… Na rynku są eksperci, którzy zajmują się takimi tematami, również z nimi warto wcześniej się skontaktować i zdobyć informacje o ich działaniach. Na rynku dostępne są także ubezpieczenia od cyberataków. Często w ramach tego typu produktów mamy możliwość skorzystania z pomocy technicznej.

I nie zapomnij o posiadaniu tych kontaktów nie tylko w formie cyfrowej, ale także papierowej. Bo jeśli stracisz też dostęp do swojego komputera, na nic ci się nie zdadzą.

Po piąte, ucz się na błędach innych

Historie wielu porażek związanych z cyberbezpieczeństwem są jawne. Można na ich przykładzie nauczyć się, jakich błędów unikać i z czym możemy się mierzyć. Weźmy wydarzenia ostatnich miesięcy – hakerzy z grupy Anonymous wypowiedzieli wojnę Rosji w związku z wojną w Ukrainie i dokonali szeregu ataków typu DDOS na strony rządowe i banków. W efekcie wiele instytucji i firm straciło dostęp do swoich stron internetowych. Taki atak może także dotknąć twoją firmę. Czy wiesz, co wtedy zrobić?

Sprawdź historie m.in. wycieku danych z Morele.net. Na firmę została nałożona kara prawie 3 mln zł za utratę danych klientów. W Polsce regularnie wyciekają także dane studentów różnych uniwersytetów. Ciekawy przykład stanowi również niedawny wyciek danych o sprzęcie wykorzystywanym w Wojsku Polskim. Wszystko to przez próbę ułatwienia sobie życia przez jednego z programistów, który popełnił przy tym błąd.

Mając takie doświadczenia, wdróż stosowne zmiany w swojej organizacji. Pamiętaj również o korzystaniu z nowych rozwiązań. Producenci sprzętu komputerowego w produktach przeznaczonych dla firm stosują już różne narzędzia, takie jak ochronę

BIOS-u czy możliwość sprawnego odzyskiwania danych. Istnieją również systemy pozwalające na śledzenie komputerów, które zostały ukradzione. Poszukaj również oprogramowania, które pozwala na dokładną weryfikację tego, co dzieje się na komputerach pracowników – nie chodzi tu oczywiście o ich śledzenie, ale o analizę tego, czy komputer nie został zainfekowany w ich domach, a następnie czy złośliwe oprogramowanie nie zostanie przeniesione do firmy. Cel powinien być jeden – maksymalizacja bezpieczeństwa i minimalizacja strat.

Co to jest atak i luka zero-day

To jeden z najgroźniejszych rodzajów ataku, gdyż wykorzystuje lukę w systemie, o której nie wie producent oprogramowania. Przed luką zero-day nie ma więc żadnej obrony, dopóki ktoś jej nie odkryje i nie przygotuje zabezpieczenia. W 2004 r. Izrael wykorzystał robaka typu zero-day do zatrzymania irańskiego programu nuklearnego.

--------------------------------------------------

Cyberwojna. Firmy muszą być przygotowane

Mariusz Włodarczyk, dyrektor zarządzający Santander Leasing

Digitalizacja oraz zapewnienie przy tym bezpieczeństwa firm od lat stanowi z jednej strony ogromne wyzwanie, z drugiej jest wyznacznikiem sprawnego podążania za zmieniającą się rzeczywistością, a w obecnych niepewnych czasach stała się koniecznością. Dzisiaj te wyzwania mobilizują nas do jeszcze większego zainteresowania innowacjami i inwestowania w nowoczesne rozwiązania, które na co dzień ułatwiają codzienne funkcjonowanie. Ten czas to również idealny moment na powiedzenie „sprawdzam” pod względem dostosowywania się firm do nowych wyzwań, a inwestycje technologiczne stały się obecnie istotnym czynnikiem dla utrzymania czy rozwoju prowadzonego biznesu.

Stąd też nasza spółka bardzo mocno postawiła na digitalizację procesów obsługi klienta i zawierania umów. Konsekwencją i kolejnym etapem tego jest właśnie wprowadzenie przez nas pierwszej w branży leasingowej w Polsce możliwości zawierania umów leasingu z wykorzystaniem podpisu biometrycznego, czyli własnoręcznego podpisu złożonego rysikiem na urządzeniu elektronicznym.

Wprowadziliśmy zatem podpis biometryczny, aby jeszcze bardziej uprościć sposób zawierania umowy, co przenosi naszą relację z klientem na zupełnie inny poziom, zdecydowanie skracając i przyspieszając kluczowy dla przedsiębiorcy etap procesu, czyli weryfikację umowy warunkującą odbiór finansowanego przedmiotu. Mamy świadomość, że jest to jedno z głównych kryteriów determinujących decyzję klienta w zakresie wyboru firmy finansującej. Biopodpis pozwoli nam na wyeliminowanie nieefektywności procesowych w postaci konieczności dystrybucji papieru, skracając czas procesu, zapewniając jednocześnie bezpieczeństwo procesowanych transakcji.

--------------------------------------------------

CyberPolisy

Grzegorz Waszkiewicz, broker ubezpieczeniowy, członek zarządu Krajowego Biura Obsługi Roszczeń Ubezpieczeniowych, twórca portalu BezpieczenstwowBiznesie.pl

Szkody z tytułu cyberwłamań mogą mieć różny charakter. Jedne z nich to straty bezpośrednie poszkodowanej firmy takie jak nagłe wyłączenie, spowolnienie lub zablokowanie sieci komputerowej, utrata lub kradzież danych, szantaż, a w przypadku coraz częściej stosowanego internetu rzeczy blokada systemów i urządzeń. Takie włamanie najczęściej zatrzymuje fizyczne funkcjonowanie firmy lub jej klientów. Przykład: blokada zamków do hotelowych pokoi.

Drugi rodzaj strat to poszkodowane osoby trzecie: najczęściej ofiarami są klienci, dostawcy, współpracownicy, pracownicy, kontrahenci, których dane zostały skradzione. Roszczenia w formie odszkodowań, zadośćuczynień, kar i grzywien w granicach dozwolonych przez prawo mogą być kierowane przez nich samych i regulatora państwowego.

Po każdym takim wydarzeniu trzeba koniecznie przeprowadzić analizę przyczyn, ustalając i utrwalając dowody szkody. Następnie naprawić system i zabezpieczyć się na przyszłość. Czy można się przed tym wszystkim zabezpieczyć? Przed samym atakiem z pewnością nie. W znacznym stopniu można jednak ograniczyć straty. Koszty pokryją świadczenia z odpowiednich polis ubezpieczeniowych, które określane są jako cyberpolisy. Jednak należy sobie zdawać sprawę z ich konstrukcji. Pamiętajmy, że szkody wyrządzone komuś zabezpieczymy klauzulami cyber w polisach OC. Natomiast firmowe straty majątkowe łącznie z utratą zysku zabezpieczymy dodatkowymi klauzulami cyber w ubezpieczeniach mienia przedsiębiorstwa.

Więcej możesz przeczytać w 5/2022 (80) wydaniu miesięcznika „My Company Polska”.

![Czy nadszedł czas, by powierzyć AI decyzje ostateczne, czy nadal ufamy tylko ludzkiej intuicji? [FELIETON]](/images/20686/926fa995b6b145aadfb8ff3079676741.webp)