Musimy bić na alarm

z miesięcznika „My Company Polska”, wydanie 2/2023 (89)

Zyskaj dostęp do bazy artykułów z „My Company Polska” Zamów teraz!

Chciałem cię zapytać o prognozy dotyczące cyberbezpieczeństwa na 2023 r., ale w branży tyle się dzieje, że zastanawiam się czy jakiekolwiek wiarygodne przewidywania da się w ogóle kreślić?

Myślę, że tak, bo w pewnego rodzaju niepewności żyjemy już od dłuższego czasu. Niektóre procesy są niezmienne, więc można je dokładnie badać i analizować. Dobrym przykładem są supply chain attack, czyli ataki na łańcuchy dostawców – tam, gdzie cyberprzestępcy nie mogą zagrozić firmie bezpośrednio, zagrażają przez zainfekowanie pośrednika. W ostatnich miesiącach doszło do wielu takich ataków, sądzę, że one będą się nasilać, bo są często łatwe do przeprowadzenia, a przy tym niezwykle skuteczne.

Supply chain attack brzmi dosyć enigmatycznie – podasz konkretny przykład takiego ataku?

Wyobraźmy sobie, że firma korzysta z zewnętrznej aplikacji. By taka aplikacja działała właściwie, potrzebnych jest zazwyczaj mnóstwo zewnętrznych bibliotek. W momencie, kiedy w jednej takiej bibliotece pojawi się złośliwe oprogramowanie, firma de facto importuje je do własnych systemów. Zagrożenie staje się faktem.

Istotnym trendem będzie z całą pewnością rozwój dwuskładnikowego uwierzytelniania – już teraz coraz więcej serwisów i aplikacji wspiera takie rozwiązanie. Szkoda, że wciąż nie stało się to standardem, jednak trzeba zauważyć, że jego wdrożenie może być skomplikowanym procesem, zwłaszcza w największych korporacjach.

Jest też chyba problem z przekonaniem ludzi do takiego rozwiązania. Ostatnio jedna z moich znajomych narzekała, że pewna aplikacja wymaga od niej wymyślenia hasła ze znakiem specjalnym i wielką literą. A gdzie tu jeszcze ustawienie drugiego składnika uwierzytelniającego...

Od dawna uważam, że w przypadku haseł powinniśmy stawiać na długość, a nie kompleksowość, która niepotrzebnie wszystko komplikuje. Z jednej strony zamysł jest szczytny – nie ustawiaj hasła piotrek, tylko Piotre$21. Z drugiej jednak, człowiek nie jest zdolny do zapamiętania tego typu haseł, więc powstają hasła w stylu: Lipiec2022!, czyli takie, które wpisują się w regułę, a jednocześnie takie, które niezwykle łatwo złamać. Restrykcyjne wymogi sprawiły, że internauci zaczęli tworzyć hasła zgodne z obowiązującymi zaleceniami, za to bardzo proste. Sugeruję więc, żeby w zabezpieczaniu kont dążyć do ulubionych sentencji czy fraz w stylu „w piątki lubię pogadać sobie z Kubą”.

Kilka dni temu zakładałem konto na pewnym portalu – poprosiłem przeglądarkę, żeby wygenerowała mi silne i bezpieczne hasło. No i wygenerowała – 15-znakowe, ale bez znaku specjalnego, więc serwis, na którym chciałem się zarejestrować stwierdził, że moje hasło będzie zbyt słabe. To absurd. Podobnie zresztą jak resetowanie hasła co 30 dni, co wciąż stosuje sporo przedsiębiorstw.

Dlaczego to absurd?

Jeśli nie ma podejrzenia, że hasło wyciekło, to po co je zmieniać? Wymyśliłeś dobre, unikalne, mocne hasło, które pamiętasz, więc nie ma sensu, żebyś konstruował nowe, bo to przyniesie odwrotny skutek. Niektórzy użytkownicy obchodzą tego typu polityki bezpieczeństwa np. w taki sposób, że po prostu podnoszą o jeden liczbę na końcu hasła. No i czemu ma służyć taka zmiana? Myślę, że podobne praktyki zmniejszają bezpieczeństwo, a nie zwiększają.

Jakie inne oczywiste błędy popełniają przedsiębiorstwa w kontekście ustalania polityki bezpieczeństwa?

Brak jej stosowania w ogóle lub w części - często polityka jest „na papierze”, a przecież celem ataku mogą być zarówno te wielkie, jak i mniejsze przedsiębiorstwa.

Pamiętajmy, że program antywirusowy nigdy nie był i nie będzie lekiem na całe zło. Największym ryzykiem są zwykle incydenty związane z przejęciem firmowych danych czy te ukierunkowane na wyłudzenie danych uwierzytelniających - jak ataki socjotechniczne - dlatego istotne jest, aby cyklicznie sprawdzać podatność pracowników na tego typu zagrożenia i uczyć właściwej reakcji na nie.

Jak ocenisz poprzedni rok w kontekście dbania o cyberbezpieczeństwo? Coś cię zaskoczyło, rozwinęły się zjawiska, których znaczenia nie doszacowałeś?

Upowszechnianie drugiego składnika uwierzytelniającego – o którym już rozmawialiśmy – idzie wolniej, niż zakładałem. Spodziewałem się także większej liczby ataków ransomware, tymczasem ciężar zagrożeń przeniósł się w inną stronę, głównie złośliwego oprogramowania wykradającego dane (stealery). Stawiałem na to, że rekord DDoS (jednoczesny atak z wielu miejsc mający uniemożliwić korzystanie z sieci czy usługi internetowej) będzie w sieci Orange padał co roku, tymczasem na kolejny czekaliśmy ponad 21 miesięcy. Czemu akurat teraz padł? Nie wiem, trudno mi go skorelować z jakimś konkretnym wydarzeniem bądź trendem.

2023 r. będzie rewolucją w podejściu do cyberbezpieczeństwa?

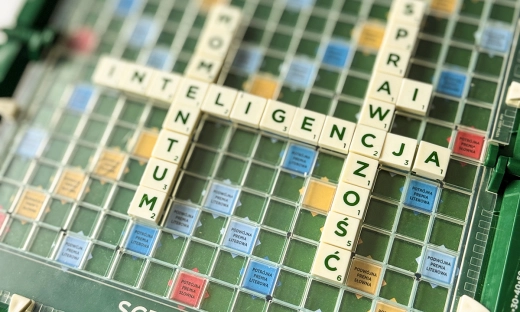

Raczej nie spodziewam się rewolucji, choć ostatnie tygodnie – chociażby za sprawą popularności chatbota ChatGPT – pokazały, że wiele może się wkrótce wydarzyć. Lingwistyczny model sztucznej inteligencji potrafi szybko pisać wiarygodne e-maile phishingowe, co może okazać się większym zagrożeniem niż dzisiejsi twórcy. Przeprowadziliśmy zresztą testy, z których wynikło, że AI wygenerowało znacznie „lepsze” treści phishingowe niż te tworzone przez domorosłych hakerów. To, co już dziś potrafią takie silniki jest nieprawdopodobne, a przed nami kolejne generacje podobnych rozwiązań. Nie wspominając o programach generujących komunikaty mówione określonym głosem czy nasycone konkretnymi emocjami, które dają olbrzymie pole do popisu dla cyberprzestępców zajmujących się fraudami. Potrafię sobie wyobrazić sytuacje, kiedy haker głosowo podszywa się pod ważnego kontrahenta firmy, wymuszając w ten sposób wykonanie przelewu na niewłaściwe konto bankowe.

Powszechny dostęp do tego typu narzędzi sprawił, że w zasadzie każdy może zostać cyberprzestępcą? Że wystarczy wyłącznie zalążkowa wiedza z zakresu nowych technologii, by atakować firmy i internautów?

Niestety tak, zwłaszcza że przestępcze fora internetowe są naszpikowane dodatkowymi tutorialami dotyczącymi tego, jak dokonać konkretnej infekcji, zbudować złośliwe oprogramowanie czy ukrywać swoją działalność. Tego typu instrukcje i gotowe do wykorzystania moduły oprogramowania tworzą ludzie zaawansowani technicznie, znani w cyberprzestępczym światku, a następnie udostępniają je gotowe do wykorzystania nawet przez laików. Często zdarza się tak, że ci niezorientowani po zakupie sami padają ofiarą, bo autor zaszył w kodzie tylną furtkę również dla siebie.

Tymczasem świadomość związana z cyberbezpieczeństwem – paradoksalnie – stoi w miejscu.

Mimo wszystko wierzę, że świadomość wzrasta, co w żadnym stopniu nie zwalnia nas z bicia na alarm. Nie uznaję podejścia, że jeśli ktoś jest dobrze wyedukowany w danej dziedzinie, to powinniśmy zaprzestać dalszych działań edukacyjnych – zwłaszcza, że cyberataki ewoluują, pojawiają się nowe formy zagrożenia. Incydenty powtarzają się regularnie, warto mówić o nich w szkołach, uczyć społeczeństwo od najmłodszych lat – już nawet kilkulatkowie mają konta w różnych aplikacjach, grają w gry sieciowe, w których kupują cyfrowe dobra. To łakomy kąsek.

Uczymy się na błędach? Sam stwierdziłeś, że incydenty się powtarzają.

Pewnego rodzaju optymizmem może napawać fakt, że osoba, która raz da się złapać cyberprzestępcom, przy kolejnej próbie np. wyłudzenia danych będzie znacznie uważniejsza. Kontrolowane ataki są bardzo skuteczną formą szkolenia. Jestem praktycznym człowiekiem, uważam że więcej nauczymy się, jeśli sami coś zrobimy, niż przeczytamy o tym w podręczniku. Fighterzy najwięcej wynoszą z porażek, dużo w tym prawdy.

Dojdziemy wkrótce do momentu, kiedy trend związany z rosnącą liczbą cyberataków się odwróci?

Niektórzy przekonują górnolotnie, że obecny internet powinien odejść do lamusa. Nie wierzę w rzeczywistość, w której będzie całkowicie bezpiecznie – czyha na nas zbyt wiele zagrożeń. Jako społeczeństwo nigdy nie staniemy się w stu procentach odporni, zawsze będziemy podatni na pewne formy cyberataków.

Więcej możesz przeczytać w 2/2023 (89) wydaniu miesięcznika „My Company Polska”.