Robaki i spółka

z miesięcznika „My Company Polska”, wydanie 2/2016 (5)

Zyskaj dostęp do bazy artykułów z „My Company Polska” Zamów teraz!

Najczęstszymi powodami incydentów, o których mowa w badaniu, są celowe działania hakerów w połączeniu z nieprzestrzeganiem przez pracowników procedur bezpieczeństwa i ich nieumyślnymi błędami. – Rocznie powstają setki tysięcy nowych wersji znanych wcześniej wirusów – mówi Andrzej Kubacki, dyrektor sprzedaży business continuity & data security w Qumak SA. – Właściwie każdy może łatwo zdobyć złośliwy kod i go zmodyfikować.

Tymczasem antywirusy rozpoznające pliki po wzorcach złośliwego kodu (tzw. sygnaturach) mogą sobie z takimi zmianami nie poradzić. Zresztą stworzenie sygnatury wymaga, by ktoś został najpierw skutecznie zaatakowany, więc ofiarą nieznanego zagrożenia może być każdy z nas. – Mimo coraz mniejszej skuteczności systemów antywirusowych, polecam jednak ich używanie, ale najlepiej jako jednego z kilku sposobów ochrony – podkreśla Andrzej Kubacki.

Sześć czynników

Wymienia on sześć elementów ochrony najważniejszych dla każdego użytkownika komputera: antywirus, firewall, dbałość o aktualność oprogramowania, stosowanie mocnych haseł dostępu, zachowanie ostrożności (szczególnie przy otwieraniu nieznanych załączników i linków do nieznanych stron internetowych) oraz archiwizacja danych.

– Trzeba też uważnie i ze zrozumieniem czytać wszystkie pojawiające się na ekranie komunikaty, unikając bezmyślnego klikania – dodaje Marcin Seidler, kierownik projektu w Komputronik Biznes. Podkreśla on, że programy antywirusowe oraz firewalle nie uchronią nas w pełni przed atakami, jeśli sami nie będziemy przestrzegać zasad bezpieczeństwa i, przede wszystkim, nie zachowamy zdrowego rozsądku.

Firmy mocno narażone na ataki hakerów mogą poza tym stosować droższe, ale bardziej dokładne programy antywirusowe, np. rozpoznające szkodliwe oprogramowanie po samej metodzie jego działania. Ale, jak podkreśla Andrzej Kubacki, wszystko to i tak nie daje stuprocentowej gwarancji.

Dowodzą tego liczne przykłady włamań do informatycznych systemów największych światowych korporacji. Hakerzy prowadzili krucjatę m.in. przeciwko potężnym koncernom paliwowym. Exxon, Shell i BP ucierpiały w 2009 r. po ataku z wykorzystaniem wirusa Night Dragon – cyberprzestępcy uzyskali wtedy dostęp do firmowych serwerów, co pozwoliło im wykraść gigabajty istotnych danych, które później zostały sprzedane. Inny dość drastyczny przykład to atak robaka o nazwie Slammer na amerykańską elektrownię atomową w 2003 r. Hakerzy przeciążyli cały system informatyczny tego szczególnie chronionego przedsiębiorstwa, co doprowadziło do chwilowej utraty kontroli nad funkcjonowaniem niektórych systemów elektrowni.

Łatwo też znajdziemy doniesienia mediów o kolejnym wycieku danych klientów z bankowych serwerów. Tylko w 2015 r. przed atakami nie uchroniły się Getin Noble, Plus Bank oraz – w skali globalnej – HSBC. A choć w prasie próżno szukać informacji o stratach, jakie ponoszą małe firmy, to wystarczy rozmowa z zaprzyjaźnionymi właścicielami takich przedsiębiorstw, którzy – chętnie, choć anonimowo – przyznają, że miewają problemy związane z próbami wykradzenia danych albo zablokowaniem firmowej strony. Hakerzy nie są więc zainteresowani jedynie potęgami globalnej gospodarki. Zadowolą się też mniej spektakularnym kąskiem.

Antywirusy pudełkowe nie dla firm

Programy antywirusowe nie uniemożliwią włamania, ale najpewniej w dużym stopniu je utrudnią. Trzeba jednak wybierać aplikacje możliwie najlepsze na rynku. I nie jest to sprawa prosta, bo uznanych producentów takiego oprogramowania jest co najmniej kilkunastu. Uniknijmy jednak podstawowego błędu.

– Firmy często kupują tzw. wersje pudełkowe antywirusów, przeznaczone dla użytkowników indywidualnych – mówi Marcin Seidler. – A przecież programy takie nie mają konsoli administracyjnej, która jest bardzo przydatna, bo umożliwia wprowadzenie jednolitej polityki bezpieczeństwa i administrowanie wszystkimi urządzeniami, na których zainstalowano daną aplikację. Jedną z zalet takiego „korporacyjnego” rozwiązania jest bardzo szybka reakcja na potencjalne zagrożenia – wszelkie raporty o wykrytych wirusach są natychmiast wysyłane do administratora lub innej uprawnionej osoby.

– Nie należy przy tym stosować wyłącznie najprostszych rozwiązań, bo nie są one w stanie zapobiec wszystkim rodzajom zagrożeń – podkreśla Seidler. – Najlepiej zdecydować się na pełne pakiety, które, oprócz programu antywirusowego, zawierają także firewall, antyphishing czy antyspam.

– Ostateczny wybór rozwiązań zależy jednak od tego, ile firma zamierza wydać na bezpieczeństwo – dodaje Maciej Ziarek, ekspert ds. bezpieczeństwa IT w Kaspersky Lab Polska. – Jeżeli faktycznie brakuje środków na ochronę, to zawsze lepiej skorzystać z narzędzi wbudowanych w system, niż mieć komputer pozbawiony jakichkolwiek zabezpieczeń.

I choć najlepszym rozwiązaniem jest stosowanie wyspecjalizowanych narzędzi takich firm, jak Avira, ESET, F-Secure, Symantec czy Kaspersky Lab, to jednak ochronę na podstawowym poziomie da też Windows Defender – aplikacja wbudowana w system operacyjny Microsoftu. Inna rzecz, że mimo jego działania w systemie mogą swobodnie buszować niektóre nieszkodliwe, ale irytujące programy – np. śledzące ruch na stronach www lub wyświetlające niechciane reklamy w dużych ilościach. Czasem niełatwo usunąć takie aplikacje bez wsparcia ze strony wyspecjalizowanych antywirusów.

Rozwiązania sprzętowe

Gdy problem bezpieczeństwa jest wręcz krytyczny dla działalności firmy, oprócz programowych, rozważmy także rozwiązania sprzętowe: szybsze i skuteczniejsze niż antywirusowe aplikacje. – Weźmy choćby urządzenia typu Next-Generation Firewall, czyli zapory ogniowe drugiej generacji. Są one stworzone do monitorowania ruchu internetowego i wychwytywania oraz blokowania potencjalnych zagrożeń, zanim przedostaną się do sieci firmowej – opisuje Marcin Seidler.

Chodzi o połączenie tradycyjnej zapory ogniowej i nowych rozwiązań, które regulują ruch między siecią lokalną a internetem, analizując przepływające pakiety danych. Wbudowane w takie urządzenia oprogramowanie już „na wejściu” stara się usunąć większość zagrożeń. W ten sposób minimalizuje się prawdopodobieństwo zarażenia maszyn działających w lokalnej sieci i redukuje ryzyko zakłócenia działalności przedsiębiorstwa.

– Bezpieczeństwo IT trzeba rozumieć dużo szerzej niż tylko jako ochronę systemów informatycznych przed cyberzagrożeniami – podkreśla Tomasz Krajewski, szef zespołu inżynierów na Europę Wschodnią w Veeam Software. – We współczesnych organizacjach równie ważne jest posiadanie oprogramowania, które gwarantuje nieprzerwaną dostępność danych i usług IT oraz szybkie i skuteczne przywracanie ich do działania w przypadku awarii.

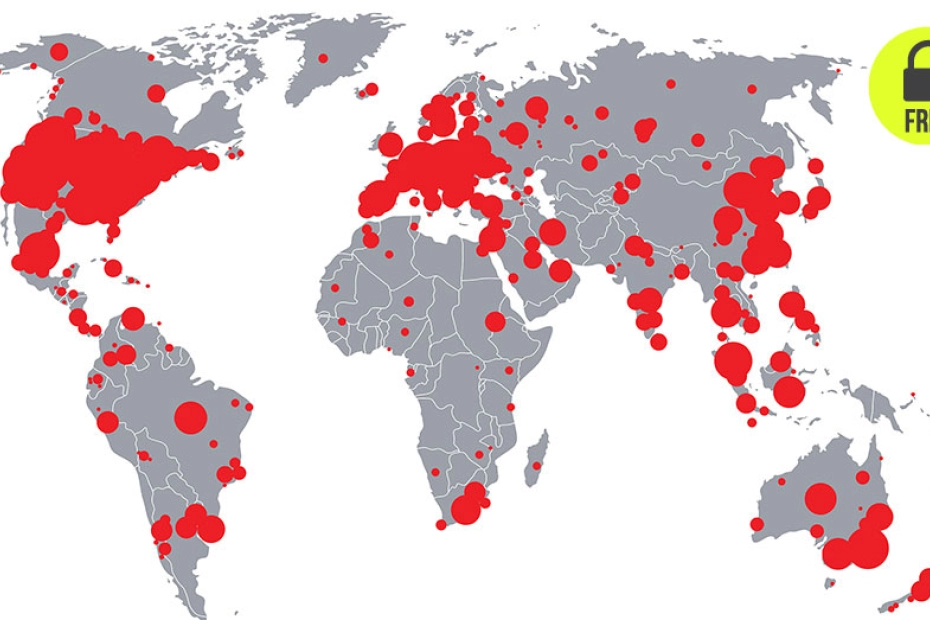

Programy antywirusowe to tylko jeden z wielu elementów tej układanki. Tomasz Krajewski dodaje, że w tegorocznym raporcie ze Światowego Badania Bezpieczeństwa Informacji, opracowanym przez firmę doradczą EY i obejmującym aż 67 krajów (w tym Polskę), można przeczytać, iż ciągłość działania to drugi co do ważności obszar bezpieczeństwa w biznesie. Nawet bardziej istotny niż antywirusy i aktualizacje oprogramowania.

Co zrobić, by spać spokojnie

1. Określ, które informacje są najważniejsze, kto musi mieć do nich dostęp i gdzie są archiwizowane (np. dane klientów).

2. Oddziel dane wrażliwe od tych mniej istotnych i najlepiej umieść je tylko na jednym serwerze w pomieszczeniu zamkniętym na klucz. Im mniej kopii danych wrażliwych, tym lepiej.

3. Zakoduj dane wrażliwe. Zwłaszcza gdy są wykorzystywane w urządzeniach mobilnych. Dobry klucz sprawi, że wykradzione – będą trudne do odczytania.

4. W komunikacji internetowej wykorzystuj bezpieczne połączenia (SSL lub podobne), szczególnie gdy przesyłasz wrażliwe informacje.

5. Postaw dobrą zaporę ogniową (firewall) i utwórz połączenia bezprzewodowe zabezpieczone protokołem autoryzacji WPA2 zamiast przestarzałego WEP.

6. Zawsze aktualizuj bazy danych aplikacji antywirusowych – w wielu małych firmach są one zainstalowane, ale i tak niewiele dają, bo nie rozpoznają nowych zagrożeń.

7. Zabezpieczaj dane wrażliwe mocnymi hasłami i regularnie te hasła zmieniaj. Komputery skonfiguruj tak, by po kilku minutach braku aktywności wracały do ekranu z loginem.

8. Na firmowych komputerach instaluj aplikacje pochodzące tylko z wiarygodnych źródeł. Mobilne gry i aplikacje mogą zawierać wirusy, trojany i programy szpiegujące.

9. Zabezpieczaj hasłami laptopy i inne mobilne urządzenia. Lepiej nie trzymaj na ich dyskach żadnych danych wrażliwych, a jeśli musisz – niech będą zaszyfrowane. Jeśli łączysz się z takiego urządzenia z internetem, użyj jako modemu swojego telefonu komórkowego, a nie publicznych hotspotów.

10. Jeśli ważne dane powierzasz zewnętrznym firmom w ramach outsourcingu (np. bezpiecznemu centrum danych), nie zapominaj, że nadal za nie odpowiadasz. Dokładnie sprawdź firmę, której je przekazujesz.

Więcej możesz przeczytać w 2/2016 (5) wydaniu miesięcznika „My Company Polska”.