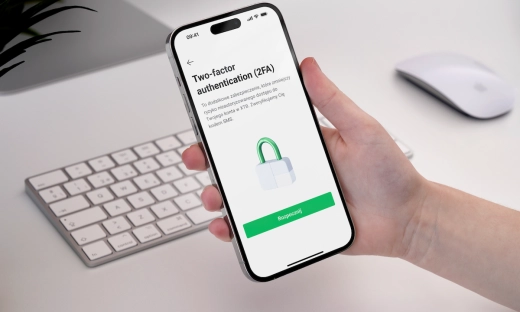

Brak uwierzytelniania wieloskładnikowego jest najczęściej wykorzystywany przez hakerów

Raport podaje, że podatne lub niewłaściwie skonfigurowane systemy oraz brak odpowiedniej autoryzacji wieloskładnikowej stanowiły najczęstsze luki w zabezpieczeniach w incydentach odnotowanych w II kwartale 2024 roku. Te dwa czynniki zaobserwowano w niemal wszystkich przypadkach. W 80 procentach incydentów z udziałem ransomware brakowało odpowiedniej implementacji MFA (uwierzytelniania wieloskładnikowego) w systemach krytycznych, takich jak VPN. Brak lub niewłaściwa implementacja uwierzytelniania wieloskładnikowego nadal jest jednym z większych wyzwań dla cyberbezpieczeństwa w 2024 roku, ponieważ atakujący szukają sposobów na obejście tej metody logowania lub poszukują sieci, które w ogóle jej nie posiadają.

BEC i ransomware w czołówce zagrożeń

Ataki typu Business Email Compromise (BEC) i ransomware były najczęściej występującymi zagrożeniami w minionym kwartale, stanowiąc łącznie 60 procent wszystkich interwencji Cisco Talos. Pomimo spadku liczby przypadków BEC w porównaniu do poprzedniego kwartału, to nadal te oszustwa stanowiły główne zagrożenia, drugi kwartał z rzędu.

Ataki BEC wykorzystują wiarygodne konta e-mail w celu wysyłania wiadomości phishingowych, aby uzyskać dane wrażliwe, takie jak hasła logowania. Cyberprzestępcy mogą również wykorzystywać zainfekowane konta do rozsyłania wiadomości z fałszywymi żądaniami finansowymi, takimi jak zmiana danych do kont bankowych związanych z listą płac lub fakturami od dostawców.

W kilku zaobserwowanych incydentach BEC, które obejmowały metodę phishingu jako wektor infekcji, przeciwnicy wykorzystali „smishing” (phishing SMS-owy) w celu nakłonienia odbiorców do udostępnienia danych osobowych lub kliknięcia w złośliwy link.

Metody i techniki ataków

Najczęstszym sposobem uzyskania początkowego dostępu było wykorzystanie skradzionych danych uwierzytelniających do kont, co stanowiło 60 procent wszystkich przypadków. Odnotowano 25-procentowy wzrost w porównaniu do poprzedniego kwartału, w którym również ten sposób był jednym z głównych wektorów ataku.

Cisco Talos IR zaobserwował niewielki wzrost liczby ataków na urządzenia sieciowe, które stanowiły 24 procent wszystkich ataków. Działania te obejmowały łamanie haseł, skanowanie luk w zabezpieczeniach i exploity. Eksperci ostrzegają, że urządzenia sieciowe powinny być regularnie naprawiane i stale monitorowane, ponieważ zapewniają ścieżkę dla poufnych danych wchodzących i wychodzących z sieci. W przypadku włamania, przeciwnik może natychmiast wkroczyć do organizacji, przekierować lub zmienić ruch sieciowy i monitorować komunikację sieciową.

Najczęściej występującą techniką wykonywania ataków, stanowiącą 41 procent wszystkich interwencji w tym kwartale było wykorzystanie PowerShell. Oznacza to wzrost o 33 procent w stosunku do poprzedniego kwartału.

Wszystko wskazuje również na to, że międzynarodowej akcji organów ścigania znanej pod nazwą „Operation Endgame”, udało się przynajmniej tymczasowo zatrzymać działania botnetów i malware typu loader. Cisco Talos podkreśla, że będzie nadal monitorować niektóre z botnetów, których działalność miała zostać zakłócona, takie jak IcedID i Pikabot.

Branża technologiczna pod ostrzałem

Firmy z branży technologicznej były najbardziej narażone na ataki w II kwartale 2024 roku, stanowiąc 24 procent wszystkich incydentów, co wskazuje na prawie 30-procentowy wzrost w porównaniu do poprzedniego kwartału.

Organizacje z sektora technologicznego są postrzegane jako brama do firm z innych sektorów, ponieważ odgrywają kluczową rolę w dostarczaniu i obsłudze szerokiego zakresu usług. Często dysponują rozbudowanymi zasobami cyfrowymi wspierającymi infrastrukturę krytyczną, co oznacza, że nie mogą sobie pozwolić na przestoje, a w związku z tym z perspektywy hakerów mogą być bardziej skłonne do spełniania żądań okupu.

W obliczu ogromnej liczby ataków typu BEC i ransomware organizacje muszą priorytetowo traktować bezpieczeństwo swoich systemów. Tylko poprzez kompleksowe podejście do cyberbezpieczeństwa można skutecznie chronić się przed coraz bardziej zaawansowanymi zagrożeniami.

Sprawdź także: Rusza trzecia edycja Rookie of The Year! Zgłoś swój startup i bądź jak Wembanyama

Które duże firmy szukają pracowników? Sprawdź, gdzie możesz znaleźć zatrudnienie

Ostatnio docierały do nas informacje o upadłości wielu firm. Jednak obok tych przykrych wiadomości, pojawiają się także oferty koncernów, które poszukują lub będą poszukiwać pracowników w różnych zawodach. Kto tworzy teraz miejsca pracy? Zebraliśmy dane o wakatach, które ukazały się w lipcu.