Cyberatak jak Netflix

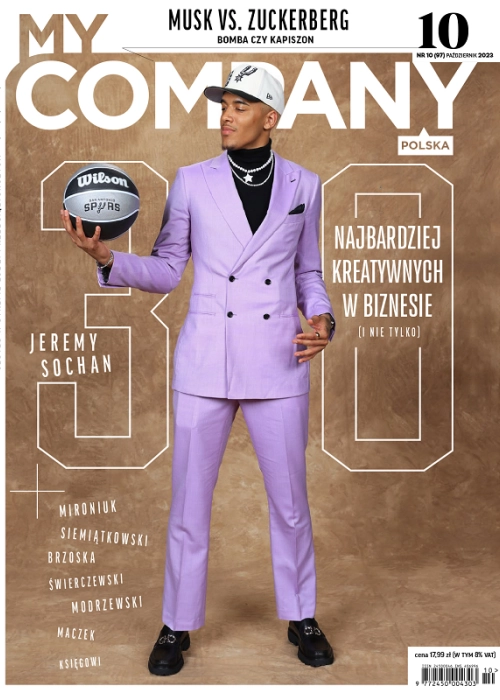

z miesięcznika „My Company Polska”, wydanie 10/2023 (97)

Zyskaj dostęp do bazy artykułów z „My Company Polska” Zamów teraz!

W pandemii cyberprzestępczość sięgnęła szczytu. Chyba nigdy nie była tak dużym zagrożeniem dla firm. Sprzyjały jej nagłe przejście firm na masową pracę zdalną oraz gigantyczny wzrost cyfrowego obiegu dokumentów. Dziś obserwujemy kolejny pik, tym groźniejszy, że powszechny i łatwo dostępny. Cyberprzestępcy sięgają po oprogramowanie CaaS, czyli Cybercrime-as-a-Service. Każdy domorosły haker może uzyskać dostęp do narzędzi służących do cyberataków niemal tak łatwo, jak wykupuje się sybskrypcję Netfliksa.

– Stopień automatyzacji i industrializacji cyberprzestępczości osiąga już taką złożoność i skalę, że można mówić o powszechnym zjawisku Cybercrime-as-a-Service – mówi Michał Kurek, partner w Dziale Doradztwa Biznesowego, szef Zespołu Cyberbezpieczeństwa w KPMG w Polsce i Europie Środkowo-Wschodniej. – Przykładowo, w ciemniejszych zakątkach internetu, można dziś wynająć platformę umożliwiającą kompleksową realizację bardzo ostatnio popularnych ataków typu ransomware – polegających na paraliżu firm poprzez szyfrowanie danych, a następnie żądaniu okupu. Przemysław Kania, dyrektor generalny Cisco w Polsce, tłumaczy skąd biorą się te nowe wyzwania. – Niemal każda gałąź gospodarki ulega obecnie cyfrowej transformacji. Firmy zwiększają swoją efektywność. Podobnie jest z cyberprzestępcami – mówi.

Industrializacja cyberprzestępczości wiąże się nie tylko z chęcią zarabiania, ale też konkurencją. Duże grupy przestępcze zaczynają się ze sobą ścigać pod względem oferty. – Szukają coraz to nowych sposobów na zwiększenie zarobków, docierają do nowych „klientów”, by zaoferować im swoje usługi – dodaje.

Z nowego raportu firmy Cyberangel wynika, że już prawie 90 proc. wszystkich cyberataków jest wykonywanych przy użyciu oprogramowania zewnętrznego albo działań firm bądź grup, a nie bezpośredniej, kierowanej aktywności cyberprzestępców.

– Według danych Interpolu wpływy z tytułu cyberataków dawno prześcignęły przychody z handlu narkotykami. Wskaźnik zwrotu z inwestycji (ROI) dla wspomnianych ataków ransomware przekracza 1 tys. proc! Jeśli tego rodzaju atak będzie starannie zaplanowany, m.in. hakerzy zadbają, by ruch sieciowy przeszedł przez serwery zlokalizowane w krajach, w których organy ścigania słabo lub wcale ze sobą nie współpracują, przestępcy mogą być spokojni, że nie zostaną namierzeni i zatrzymani – dodaje Kurek.

Jak tłumaczy Szymon Grabski, Senior Manager w PwC Polska, ciągły postęp technologiczny, coraz szersze stosowanie rozwiązań wykorzystujących chmurę obliczeniową oraz popularność sztucznej inteligencji sprawiają, że środowisko przestępcze również zagląda w te obszary, dalej rozbudowując Cybercrime-as-a-service.

Co to oznacza? Dziś bezpośrednim zagrożeniem są nie tylko indywidualni hakerzy czy crackerzy; większe grupy przestępców, ale także zwykli śmiertelnicy, którzy kupili od wyspecjalizowanych firm oprogramowanie umożliwiające ataki nie tylko na osoby prywatne, ale też biznesy.

– Takie usługi nie wymagają wiedzy eksperckiej, która do tej pory była zwykle konieczna do przeprowadzenia cyberataku. I właśnie ta łatwość i paradoksalna profesjonalizacja działań cyberprzestępców stanowi dla przedsiębiorców szczególne zagrożenie – mówi Szymon Grabski.

Jak zostać hakerem

W darknecie możemy zamówić ataki typu DDoS za równowartość kilkunastu dolarów. Atak, który jest w stanie położyć – choćby na chwilę – system średniej firmy, kosztuje kilkaset dolarów. Koszt zdobycia danych dostępowych do mediów społecznościowych danej osoby to również kilkaset dolarów, a cyfrowe ataki na konkretne jednostki (np. próba likwidacji wszystkich wykrytych kont) to koszt tysięcy dolarów. Mowa tu wyłącznie o usługach osób trzecich, bo równie szybko rozwija się sprzedaż oprogramowania umożliwiającego takie ataki. Najtańsze zaczynają się od kilku dolarów – w ten sposób dostajemy narzędzie, które – jeśli zostanie zainstalowane na konkretnym komputerze – może doprowadzić do wykradzenia wszystkich zapisanych haseł. Oczywiście – „z naszej strony” pozostaje tylko doprowadzenie do tego, by ktoś tę aplikację zainstalował. Na straży stoją także systemy bezpieczeństwa, które taki atak raczej wyłapią – tyle że skala zagrożeń, liczba ataków i poziom skomplikowania oprogramowania stale rośnie.

Przykład? - Platforma umożliwia wysyłkę wiadomości ze złośliwym kodem, najczęściej wykorzystującym tzw. podatności „zero day”, czyli luki w bezpieczeństwie, dla których nie zostały jeszcze opublikowane usuwające je aktualizacje, na wskazane przez atakującego adresy ofiar. Przeprowadzenie zaawansowanego i skutecznego ataku nie wymaga więc dziś specjalistycznej wiedzy – dodaje Michał Kurek.

Przerażające są jednak dane statystyczne. Niedawno firma HP Wolf Security oraz Forensic Pathways przebadały ogłoszenia pojawiające się w darknecie. Na 174 różnego rodzaju exploity, czyli dziury w oprogramowaniu, które można wykorzystać do atakowania firm, aż 91 proc. z nich kosztowało

mniej niż 10 dol. Firmy zlokalizowały także prawie 1,7 tys. ogłoszeń sprzedaży oprogramowania typu malware – trzy czwarte z nich również były tańsze niż 10 dol. W ciągu dwumiesięcznego badania udało się zlokalizować aż 33 tys. miejsc w darknecie, gdzie można było kupić takie oprogramowanie albo wynająć osoby, które dokonają celowanego ataku.

Na czym polega ten biznes

- Dzięki łatwym do nabycia narzędziom hakerskim każdy może dziś zostać cyberprzestępcą, a zestawy złośliwego oprogramowania są coraz bardziej wyrafinowane – komentuje krótko Christian Putz, Country Manager w Vectra AI.

Tak samo, jak duże firmy technologiczne i małe startupy rozwijają różne aplikacje i systemy rozwiązujące codzienne problemy biznesów i osób prywatnych, tak samo cyberprzestępcy rozwijają narzędzia, które robią to samo – tyle że po ciemnej stronie mocy. Tak rodzi się oprogramowanie Caas, czyli Cybercrime- as-a-Service.

– Ekspansja jest spowodowana utowarowieniem „złośliwego oprogramowania jako usługi” oraz sprzedażą skradzionych danych uwierzytelniających i innych wrażliwych danych. Obecnie prawie każdy aspekt zestawu narzędzi cyberprzestępczych – od początkowej infekcji po sposoby uniknięcia wykrycia - jest dostępny do kupienia w dark webie. Istnieje rynek, na którym jedna grupa przeciwników stworzy zestaw do przeprowadzenia ataków ransomware, a druga grupa pomoże im dotrzeć do klientów i ten atak przeprowadzić. Trzecia lub czwarta grupa wyprowadzi dane z organizacji. Inna grupa pomoże im wysłać dane w dark webie – dodaje Christian Putz.

Szczególnie popularne w tego typu atakach robią się programy typu ransomware oraz takie, które wykradają dane. Kto je kupuje? Głównie osoby, które szukają okazji do łatwego zarobku, ale nie mają umiejętności, by skutecznie włamywać się do systemów posiadających solidne mury obronne.

Skala wyzwań robi się ogromna. – Widać to po liczbie ataków hakerskich, które są coraz powszechniejsze. Według firmy badawczej Cogniclick, w 2021 r. 77 proc. firm w Polsce padło ofiarą próby wymuszenia typu ransomware. Wzrost liczby zdarzeń jest także widoczny w przypadku ataków DDoS związanych z masowym wysyłaniem żądań do serwera, co skutkuje jego przeciążeniem i ograniczaniem lub wstrzymaniem usług – mówi Stanisław Borkowski, dyrektor Pionu Bezpieczeństwa i Jakości w Polcom.

Niestety, Przemysław Kania tłumaczy, że lepiej już nie będzie: – Próg wejścia w cyberprzestępczość spada, mimo że rozwiązania związane z bezpieczeństwem w sieci są coraz bardziej skuteczne. Duża w tym zasługa rozwoju AI, z którego wykorzystaniem można w szybki i prosty sposób tworzyć np. nieograniczoną ilość wiarygodnych przynęt phishingowych, a nawet przygotowywać proste skrypty. Cyberprzestępcy wykorzystują metody socjotechniczne w nadziei, że użytkownicy sami wpuszczą ich do firmowych systemów .

Są przy tym coraz skuteczniejsi. Automatyczne systemy będą stawiały kolejne wyzwania przed biznesami. - Zjawisko to jest bardzo dochodowe dla hakerów, dlatego należy się liczyć z tym, że nie zniknie w najbliższym czasie. Przestępcy będą płacić tylko za to, czego potrzebują, ale również skalować aktywność w zależności od wybranych wskaźników sukcesu. Na przykład w okresie świątecznym ataki mogą spowodować większe szkody, a trudniej jest je wykryć – wykorzystaniem komentuje Todd Moore, Vice President, Data Security Products w Thales.

Kontrofensywa

Eksperci wskazują, że niestety przed nowymi zagrożeniami niezwykle trudno jest się bronić. Pieniądze związane z biznesem cyberprzestępstw stają się zbyt wielkim wabikiem, by można się było „bawić” w walkę z bezpośrednimi atakującymi.

– Po pierwsze, będąc w stanie ciągłej wojny zbrojeń z przestępcami, wydatki na działy bezpieczeństwa nie mogą być już więcej traktowane jako niepotrzebny koszt. Nowoczesne rozwiązania bezpieczeństwa, które do tej pory kojarzone były z najbardziej dojrzałymi organizacjami, stają się elementami niezbędnymi i dostępnymi również dla mniejszych firma – wyjaśnia Szymon Grabski z PwC Polska.

Firmy powinny także iść śladem tych biznesów, gdzie jakakolwiek słabość nie może istnieć. Przykładowo, sektor finansowy. – Warto monitorować bieżące zagrożenia oraz najlepsze praktyki rynkowe oraz najnowsze regulacje prawne - np. rozporządzenie DORA, które pomimo, że kierowane jest do sektor a usług finansowych, może być istotną wskazówką jak zwiększyć swoją odporność cyfrową dla przedsiębiorstw ze wszystkich sektorów – radzi Szymon Grabski.

Przemysław Kania zaznacza, że dzisiaj nie da się skutecznie obronić przed cyberbiznesem za pomocą „punktowych” narzędzi. Niezbędne stają się zintegrowane platformy, aby osiągnąć odporność na zagrożenia przy jednoczesnym zmniejszeniu złożoności. – Tylko wtedy przedsiębiorstwa będą w stanie zamknąć lukę w gotowości na zagrożenia i podnieść poziom swojej dojrzałości dotyczącej cyberbezpieczeństwa – uważa.

Szef Cisco radzi, by bezpieczeństwo firmy opierało się na pięciu filarach: ochrona sieci, tożsamości użytkowników, urządzeń, danych i aplikacji. - Przy czym szczególnie istotna jest tu ochrona sieci. To z jej poziomu można bowiem szybko wychwycić anomalie w ruchu danych wynikające z ataków i wyeliminować zagrożenia, zanim rozprzestrzenią się po innych urządzeniach – zaznacza.

Rynek nie znosi próżni. Dlatego, jak tłumaczy Stanisław Borkowski, o ile „Czarne kapelusze” wymyślają nowe narzędzia do atakowania biznesów, druga strona mocy rozwija swoje pomysły. - Pomiędzy cyberprzestępcami a specjalistami ds. bezpieczeństwa trwa swoisty wyścig zbrojeń, gdzie każda ze stron stara się przechytrzyć przeciwnika. Firmy na różne sposoby zabezpieczają swoje infrastruktury IT. Poza standardowymi rozwiązaniami jak programy antywirusowe czy tworzenie kopii bezpieczeństwa mają do dyspozycji także narzędzia dostępne w modelu usługowym – Security Operations Center as a Service (SOC as a Service) – mówi.

Jak zapobiegać

Wszyscy eksperci podkreślają, że pomimo rozwoju jakości zabezpieczeń, najsłabszym ogniwem defensywy pozostaje człowiek. - Głównym wektorem rozprzestrzeniania złośliwego kodu pozostaje e-mail i dokonywane za jego pośrednictwem ataki phishingowe. Duża część ataków phishingowych wykorzystuje techniki takie jak typosquatting, które próbują obnażyć brak uwagi ofiary, tworząc fałszywe e-maile do złudzenia przypominające autentyczne wiadomości np. od potencjalnych partnerów biznesowych. W związku z tym edukacja i zdrowy rozsądek pracowników – w połączeniu z narzędziami zabezpieczającymi firmową pocztę i urządzenia końcowe – z pewnością pomoże uniknąć przynajmniej części ataków – mówi szef Cisco.

Firmy powinny jak najszybciej uruchamiać uwierzytelnianie wieloskładnikowe (MFA): czy to za pomocą biometrii, czy też po prostu innego urządzenia niż to, z którego logujemy się do systemu.

No i na koniec – atak jest więcej niż pewny. Prędzej czy później któryś z nich zakończy się sukcesem. Dlatego dziś tak ważne jest posiadanie realnego planu awaryjnego na wypadek „Co, gdyby…”. Kopie zapasowe danych odcięte od sieci, komputery z zabezpieczeniami umożliwiającymi odzyskanie dostępu do BIOS-u… Możliwości jest wiele.

------------------------------------------

Maciej Kleina,Starszy underwriter w Biurze Ubezpieczeń Korporacyjnych, ERGO Hestia

Każde przedsiębiorstwo, które gromadzi i przetwarza dane, ponosi ryzyko związane z ich naruszeniem, utratą lub kradzieżą. Żadna firma nie jest zabezpieczona w taki sposób, aby być pewną braku zagrożenia. Powstające nowe grupy hakerów oraz tworzone nowe, złośliwe oprogramowanie sprawiają, że trudno jest się w pełni zabezpieczyć.

W odpowiedzi na te zagrożenia stworzyliśmy ERGO Hestia Cyber. Nasz produkt ma trzy filary. To jest ubezpieczenie danych elektronicznych, czyli to, co mamy w firmie: systemy, dane i wszystko, czego nie uda się odzyskać backupem. Drugi to koszty dodatkowe, czyli np. wynajęcie informatyków śledczych, firmy prawnej lub PR-owej. Wchodzą też w to koszty ewentualnego okupu, który trzeba zapłacić hakerom, oraz sekcja Odpowiedzialności Cywilnej. Nasze ubezpieczenie zapewni też przedsiębiorstwom ciągłość. Jeżeli firma dotknięta atakiem nie wyrobiła w tym czasie zysku, to jesteśmy w stanie go zrekompensować. Gwarantujemy pełną ochronę firmom różnej wielkości.

Do tego dochodzi likwidacja szkody. Model ułożyliśmy tak, żeby był całkowicie zlokalizowany w Polsce. Zgłoszenia przyjmujemy całą dobę przez nasz assistance. Jeżeli wiedzą, że doszło do ataku, to przekierowują zgłoszenie do naszych bardzo doświadczonych informatyków śledczych. Współpracujemy na tej płaszczyźnie z firmą, która jest pionierem informatyki śledczej w Polsce.

ERGO Hestia oferuje dwa rodzaje ubezpieczenia od ryzyk cybernetycznych: Cyber M i Cyber XL. Wybór optymalnego wariantu zależy od skali działalności firmy oraz jej dokładnych potrzeb.

Więcej możesz przeczytać w 10/2023 (97) wydaniu miesięcznika „My Company Polska”.